Accesso remoto forzato tramite hardware per ambienti OT

HERA reinventa l’accesso remoto sicuro OT con protezioni fisiche integrate per garantire una sicurezza senza pari ai tuoi sistemi critici.

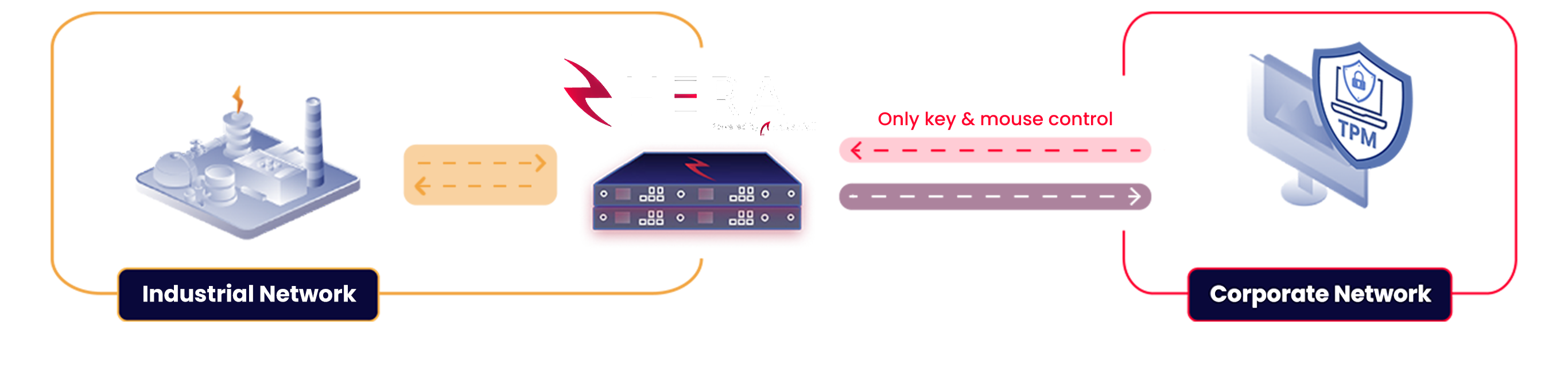

Integrazione IT/OT con segmentazione fisica

Una difesa fisica che protegge gli ambienti OT da tutte le minacce informatiche, consentendo al contempo un accesso remoto gestibile e senza interruzioni.

Accesso remoto completo

Sperimenta un accesso remoto completamente sicuro con tutto ciò di cui hai bisogno in un’unica soluzione.

Affidabile e sicuro

Tecnologia unidirezionale collaudata che protegge con successo gli ambienti OT in tutto il mondo dal 2007.

Difesa integrata, sicurezza senza pari

Proteggere fisicamente il perimetro OT

HERA® protegge i tuoi ambienti OT con due gateway unidirezionali di prima qualità, eliminando il rischio di propagazione degli attacchi nella rete OT.

Isolamento del protocollo migliorato

I canali in entrata e in uscita crittografati fisicamente separati consentono un rigoroso isolamento del protocollo, prevenendo gli attacchi “Man-in-the-Middle”. Dal client al server vengono inviati solo gli input del mouse e della tastiera.

Software specializzato lato client

La tecnologia Trusted Platform Module (TPM) basata su hardware protegge l’archiviazione delle chiavi per bloccare gli attacchi di furto delle chiavi e utilizza la crittografia dei messaggi per prevenire gli attacchi lato client. L’associazione dell’hardware all’utente e al sito garantisce la più forte autenticazione a più fattori.

Accesso remoto sicuro con controllo a granularità fine

Registrazione della sessione

Ottieni visibilità e responsabilità complete tramite la registrazione delle sessioni in tempo reale per tutte le attività di accesso remoto. Ogni interazione dell’utente all’interno dell’ambiente OT viene registrata, creando un registro di controllo dettagliato per la conformità, l’analisi forense e il monitoraggio della sicurezza.

Moderazione della sessione

Monitora fino a 10 sessioni utente attive simultanee da parte di un amministratore e guardale in tempo reale. Disconnetti gli utenti che si comportano in modo sospetto, prendi il controllo delle sessioni attive o condividi la tua sessione con un altro utente. Consenti ad altri di visualizzare la tua sessione attiva per collaborare o supervisionare.

Gestione utenti a granularità fine

Gestisci in modo efficiente l’accesso con un sistema di gestione dei ruoli perfezionato, che consente la creazione di gruppi di utenti e gruppi di risorse. Aggiungi o rimuovi utenti, disconnettili da sessioni o risorse e assegna ruoli quali moderatori, utenti o collaboratori per un controllo semplificato. Sincronizzazione perfetta con Active Directory per una gestione degli utenti semplificata ed efficiente in tutto il sistema.

Controlli Zero Trust

Implementa un accesso zero-trust basato sull’orario per migliorare la sicurezza verificando ogni richiesta di accesso. Concedi l’accesso a utenti specifici solo durante orari designati o entro finestre temporali predefinite, assicurando un controllo preciso e riducendo al minimo i potenziali rischi.

Registrazione e reporting SIEM

Registra e monitora metriche dettagliate ed estese all’interno di un sistema di monitoraggio dedicato, fornendo una chiara traccia di controllo per ogni attività. I registri possono anche essere esportati senza problemi verso strumenti SIEM per analisi avanzate e gestione degli eventi di sicurezza, garantendo una supervisione completa.

Gestione di più siti

Gestione semplice di più siti da un’unica interfaccia. Supervisione e controllo delle operazioni in diverse sedi senza la necessità di accesso o interfacce separati.

Software lato client

Garantisci connessioni sicure con software lato client, eliminando qualsiasi rischio di attacchi “Man-in-the-Middle”