Hardwarebasierter sicherer Fernzugriff für OT-Umgebungen

HERA erfindet den sicheren OT-Fernzugriff mit eingebauten physischen Schutzvorrichtungen neu und bietet so unübertroffene Sicherheit für Ihre kritischen Systeme.

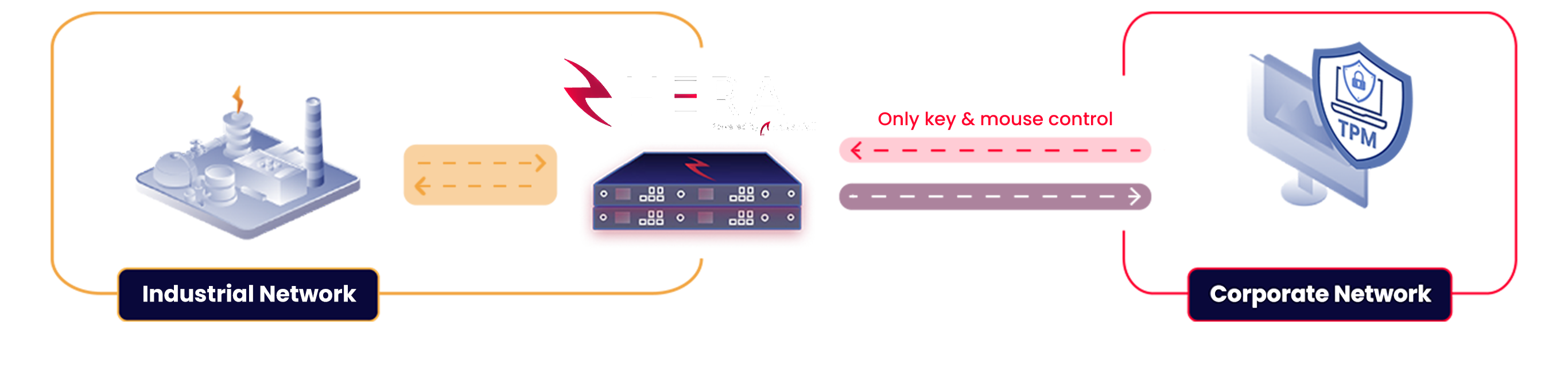

IT/OT-Integration mit physischer Segmentierung

Ein physischer Schutz, der OT-Umgebungen vor allen Cyberbedrohungen abschirmt und gleichzeitig einen nahtlos verwaltbaren Fernzugriff ermöglicht.

Voll funktionsfähiger Fernzugriff

Erleben Sie einen vollständig sicheren Fernzugriff mit allem, was Sie brauchen – in einer einzigen Lösung.

Zuverlässig und sicher

Bewährte unidirektionale Technologie, die seit 2007 weltweit erfolgreich OT-Umgebungen schützt.

Eingebetteter Schutz, unübertroffene Sicherheit

Physische Absicherung der OT-Umgebung

HERA® sichert Ihre OT-Umgebungen mit zwei erstklassigen Unidirectional Gateways, die das Risiko der Ausbreitung von Angriffen auf das OT-Netzwerk eliminieren.

Verbesserte Protokollisolierung

Physikalisch getrennte, verschlüsselte Eingangs- und Ausgangskanäle ermöglichen eine strikte Protokollisolierung und verhindern Man-in-the-Middle-Angriffe. Nur Maus- und Tastatureingaben werden vom Client an den Server gesendet.

Spezialisierte clientseitige Software

Die hardwarebasierte Trusted Platform Module (TPM)-Technologie sichert die Schlüsselspeicherung, um Schlüsseldiebstahl zu verhindern, und nutzt die Nachrichtenverschlüsselung, um clientseitige Angriffe zu verhindern. Die Bindung der Hardware an den Benutzer und den Standort gewährleistet die stärkste Multifaktor-Authentifizierung.

Sicherer Fernzugriff mit fein abgestufter Kontrolle

Sitzungsaufzeichnung

Verschaffen Sie sich durch die Echtzeit-Aufzeichnung von Sitzungen für alle Fernzugriffsaktivitäten umfassende Transparenz und Verantwortlichkeit. Jede Benutzerinteraktion innerhalb der OT-Umgebung wird protokolliert, wodurch ein detaillierter Prüfpfad für die Einhaltung von Vorschriften, forensische Analysen und die Sicherheitsüberwachung entsteht.

Sitzungsmoderation

Überwachen Sie bis zu 10 gleichzeitige aktive Benutzersitzungen durch einen Administrator und beobachten Sie sie in Echtzeit. Trennen Sie die Verbindung für Benutzer, die sich verdächtig verhalten, übernehmen Sie die Kontrolle über aktive Sitzungen oder geben Sie Ihre Sitzung für einen anderen Benutzer frei. Erlauben Sie anderen, Ihre aktive Sitzung zu sehen, um mit ihnen zusammenzuarbeiten oder sie zu überwachen.

Fein abgestufte Benutzerverwaltung

Effiziente Zugriffsverwaltung mit einem ausgefeilten Rollenmanagementsystem, das die Erstellung von Benutzergruppen und Asset-Gruppen ermöglicht. Fügen Sie Benutzer hinzu oder entfernen Sie sie, trennen Sie ihre Verbindung zu Sitzungen oder Assets und weisen Sie ihnen Rollen wie Moderatoren, Benutzer oder Auftragnehmer zu, um die Kontrolle zu optimieren. Nahtlose Synchronisierung mit Active Directory für eine optimierte und effiziente Benutzerverwaltung in Ihrem gesamten System.

Zero-Trust-Kontrollen

Implementierung eines zeitbasierten Zero-Trust-Zugriffs zur Erhöhung der Sicherheit durch Verifizierung jeder Zugriffsanfrage. Gewähren Sie bestimmten Benutzern nur zu bestimmten Zeiten oder in vordefinierten Zeitfenstern Zugriff, um eine genaue Kontrolle zu gewährleisten und potenzielle Risiken zu minimieren.

Protokollierung und SIEM-Berichterstattung

Protokollieren und überwachen Sie detaillierte und umfangreiche Kennzahlen in einem speziellen Überwachungssystem, das einen klaren Prüfpfad für jede Aktivität bietet. Protokolle können auch nahtlos in SIEM-Tools exportiert werden, um eine erweiterte Analyse und Verwaltung von Sicherheitsereignissen zu ermöglichen und einen umfassenden Überblick zu gewährleisten.

Multi-Site-Management

Verwalten Sie ganz einfach mehrere Standorte über eine einzige Schnittstelle. Überwachen und steuern Sie Vorgänge an verschiedenen Standorten, ohne dass separate Logins oder Schnittstellen erforderlich sind.

Clientseitige Software

Sorgen Sie für sichere Verbindungen mit clientseitiger Software, die jedes Risiko von Man-in-the-Middle-Angriffen ausschließt